IT DROŠĪBAS INCIDENTS

Mūsu gadiem krātā pieredze IT nozarē – IT drošības incidentu izmeklēšanā, projektu vadībā, infrastruktūras uzturēšanā un citos ar IT drošību saistītos jautājumos, apliecina, ka IT drošība sākas ar preventīvu risku apzināšanos un rīcību.

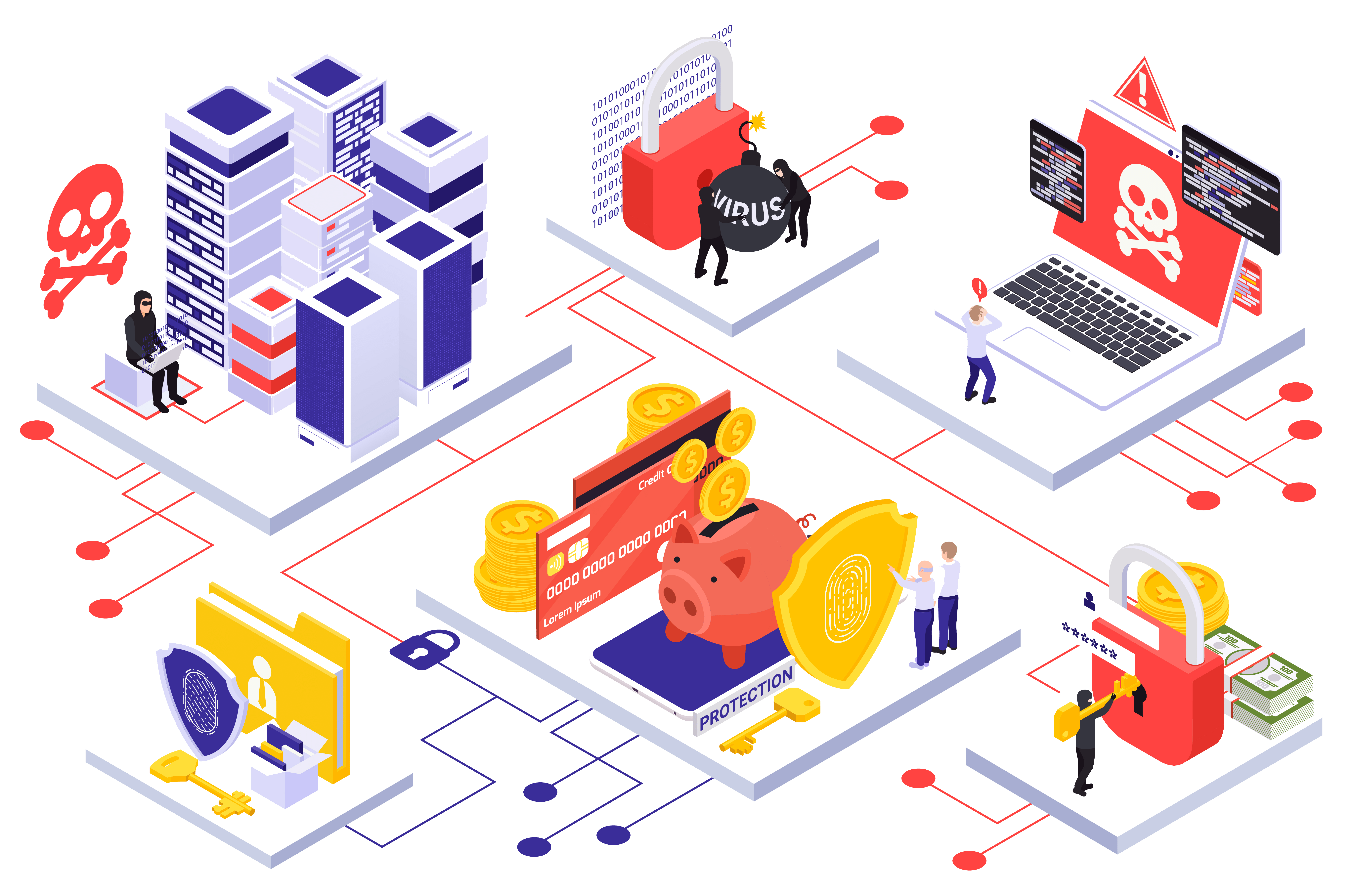

Ļaundari nesnauž – IT drošības incidenti parasti notiek negaidīti, radot ne vien finansiālas sekas, bet arī reputācijas riskus un neskaitāmus satraukumus, kas var sagādāt uzņēmumam dažreiz pat nepārvaramas grūtības.

Novērs potenciālos IT drošības incidentus un parūpējies par IT drošības risinājumiem laicīgi – ilgtermiņā šādi ne vien ietaupīsi savus laika un finanšu resursus, bet arī novērsīsi ar datu aizsardzību un IT drošību saistītus riskus.

Kas ir IT drošība?

IT drošība jeb kiberdrošība sevī ietver stratēģisku pieeju, kas palīdz novērst dažādus IT drošības incidentus, gan iekšējos (kompromitēti darbinieki, klienti), gan ārējos (kiberuzbrukums mājas lapai, publiski pieejamajām uzņēmuma informācijas sistēmām). Lai Tava darbība digitālajā pasaulē būtu drošāka un efektīvāka, ir svarīgi pasargāt sevi no kiberdrošības draudiem, kā, piemēram pikšķerēšanas uzbrukumiem jeb phishing attacks, nesakcionētas piekļuves Jūsu resursiem, izspiedējvīrusu uzbrukumiem, komercnoslēpumu zādzība no uzņēmuma informācijas sistēmām, u.c.

IT drošības risinājumu un IT drošības tehnoloģiju galvenais uzdevums ir nodrošināt nepārtrauktu pieejamību uzņēmuma vajadzībām un datu integritāti. Biežākie IT drošības incidenti, ko nereti konstatējam IT infrastruktūras apkalpošanas un IT infrastruktūras uzturēšanas gaitā, ir saistīti ar 3 galvenajiem faktoriem.

Nepaliec viens, kad ir noticis kiberuzbrukums!

Kā var zināt vai Tavs uzņēmums ir saskāries ar IT drošības incidentu?

Aktivitāte sistēmā, kas ir netipiska ierastajam darba laikam

Aizdomīga tīkla aktivitāte no datora, ārpus darba laika. Dators mēģina komunicēt ar vairākām IP adresēm, kas saistītas ar ļaunatūras izplatīšanu.

Savādiem pierakstīšanās mēģinājumiem

Vairāki autorizācijas mēģinājumi no ģeogrāfiski dažādām IP adresēm, izmantojot lietotāju/paroļu piemeklēšanu vai vēsturiskās paroles, lai pieslēgtos uzņēmuma mājas lapai, epastam, u.c.

Aizdomīgām failu pārsūtīšanas epizodēm

Lietotājs veic liela apjoma uzņēmuma failu lejupielādi, no kuriem daļa vai visi faili satur sensetīvu uzņēmuma informāciju (klienti, piegādātāji, izmaksu politika, cenu aprēķināšanas politika, preces/pakalpojuma pašizmaksas informācija, u.c.).

Pēkšņām izmaiņām piekļuves datos

Pēkšņš pieprasījums veikt paroles nomaiņu vai paroles nomaiņa, pēc kā seko pieslēgšanās lietotājam no iepriekš nezināmas IP adreses un īsā laikā liels aktivitāšu skaits (tiek startētas programmas, veikta failu eksfiltrācija, tīkla skanēšana, u.c.).

Aizdomīgiem failiem sistēmā

Uzņēmuma sistēmā tiek identificēti izpildfaili, skripti ar nesaprotamiem vai gadījuma nosaukumiem. Šādi faili var liecināt par ļaunatūras esamību un nesankcionētām aktivitātēm sistēmā.

Zaudētām piekļuvēm pie uzņēmuma informācijas sistēmām, sociālo tīklu, e-pastu vai citiem kontiem

Negaidīti zaudēta piekļuve pie uzņēmuma sociālajiem kontiem un tam sekojoši ieraksti uzņēmuma lapā ar dažāda rakstura krāpnieciskām reklāmām.

Nesankcionēti/aizdomīgi finanšu transakciju pieprasījumi

Grāmatvedība vai persona, kurai ir tiesības lemt par rēķinu apmaksu saņem e-pastu no klienta, piegādātāja, pārdevēja ar norādi, ka ir mainijušies rēķina apmaksas informācija (bankas konts) un steidzami jāveic pārskaitījums uz jauno kontu. Pārsvarā tiek izmantot viltots biznesa partnera e-pasts un sarakstes bieži satur turpinājumu jau reālajām sarakstēm ar biznesa partneri.

Datu noplūde

Liels apjoms izejošās datu plūsmas no lietotāja darba stacijas. Faili pārsvarā satur uzņēmuma sensitīvu informāciju. Šādas darbības var liecināt par ārējo vai pat iekšēju IT drošības incidentu.

Laikus nenovērsti kiberdrošības draudi var rezultēties datu zādzībās un arī pakalpojumu pieejamības pārrāvumos, kas ilgtermiņā, savukārt, ietekmē iestādes vai organizācijas spēju funkcionēt, kā arī var radīt būtiskus reputācijas riskus.

IT drošības specifika mūsdienās ļauj pārbaudīt informācijas tehnoloģijas un identificēt iespējamos riskus, lai IT infrastruktūras uzturēšanas gaitā laikus parūpētos par datu aizsardzību un IT drošību.

Nepaliec viens, kad ir noticis kiberuzbrukums!

3 zināmākie IT drošības incidentu veidi

IT drošības specifika mūsdienās ļauj efektīvi un diskrēti informēt par IT drošības incidentiem – pat tad, ja informācija ir konfidenciāla vai satur sensitīvus datus. 3 biežāk sastopamie IT drošības incidentu veidi ir:

Mērķtiecīgi uzbrukumi konkrētam resursam

Tostarp servera uzlaušana vai skenēšana. IT infrastruktūras uzturēšanas un IT infrastruktūras apkalpošanas ietvaros palīdzēsim identificēt pārkāpēju un pasargāt serverī uzglabātos datus. Un tomēr – šajā gadījumā drošības risinājumi jāsteidz rast pēc iespējas ātrāk, uzreiz pēc pārkāpuma identificēšanas. Jo ilgāk resurss turpinās būt kompromitēts, jo lielāks risks, ka dati tiks eksfiltrēti.

Automatizēts uzbrukums

Šī apdraudējuma gadījumā tiek izmantotas automatizētas programmas, lai piekļūtu klienta datiem. Pārkāpējs datus var izmanot ļaunprātīgai labuma gūšanai, piemēram, izspiešanas nolūkos vai tālākai kiberuzbrukuma veikšanai pret vienu no Jūsu klientiem.

Datu zādzība un ielaušanās automatizētas datu apstrādes sistēmā

Šī veida incidents var būt saistīts, gan ar uzņēmuma mājas lapas uzlaušanu, gan ar datora, telefona uzlaušanu un ļaunprātīgu darbību veikšanu